pfSense di default ci presenta i log in formato parsed, più leggibili ma meno ricchi di informazioni.

Tramite i Log Raw invece possiamo riuscire a ricavare dati aggiuntivi che ci permettono di analizzare il traffico ed eventuali anomalie in modo più preciso.

Leggere un Log Raw di pfSense può sembrare complicato, ma con un po’ di pratica e una buiona guida che ce li spieghi non è così difficile. In questo articolo scopriremo come interpretarli

Visualizzare i Log Raw

Vai su Status - System Logs.

Seleziona la scheda Firewall.

Nelle impostazioni (icona della chiave inglese), sotto Formatted/Raw Display, scegliere Raw e salvare

Struttura dei Log Raw

I log raw di pfSense sono generalmente formattati come una singola linea di valori separati da virgole. Ecco una panoramica dei campi comuni che potresti trovare:

Timestamp: Data e ora dell’evento.

Hostname: Nome dell’host (non incluso nei log inviati tramite syslog).

Rule Number: Numero della regola che ha generato il log.

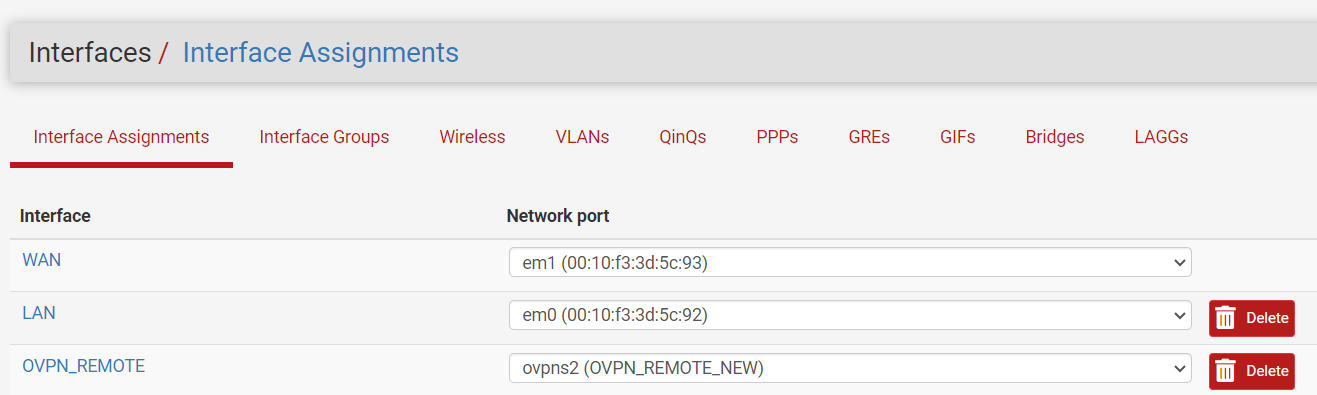

Interface: Interfaccia reale (es. em0).

Reason: Motivo dell’entrata nel log (es. match).

Action: Azione intrapresa (es. block, pass).

Direction: Direzione del traffico (in/out).

IP Version: Versione IP (4 per IPv4, 6 per IPv6).

Source IP: Indirizzo IP sorgente.

Destination IP: Indirizzo IP di destinazione.

Protocol: Protocollo (es. TCP, UDP).

Source Port: Porta sorgente.

Destination Port: Porta di destinazione.

Esempio di Log Raw

Un esempio di log raw potrebbe apparire così:

Aug 13 23:11:04 pfSense filterlog: 1000000103,0,,1000000103,em0,match,pass,in,4,0x0,,64,4500,0,DF,6,tcp,60,192.168.1.100,1.2.3.4,443,80,0,PA,123456789,987654321,1024,0,,mss;nop;wscale

Interpretazione del Log

Timestamp: Aug 13 23:11:04 - Data e ora dell’evento.

Hostname: pfSense - Nome dell’host.

Rule Number: 1000000103 - Numero della regola.

Interface: em0 - Interfaccia reale.

Reason: match - Motivo dell’entrata nel log.

Action: pass - Azione intrapresa.

Direction: in - Direzione del traffico.

IP Version: 4 - IPv4.

Source IP: 192.168.1.100 - Indirizzo IP sorgente.

Destination IP: 1.2.3.4 - Indirizzo IP di destinazione.

Protocol: tcp - Protocollo.

Source Port: 443 - Porta sorgente.

Destination Port: 80 - Porta di destinazione.

Strumenti Utili

grep: Puoi usare grep per filtrare i log e trovare informazioni specifiche.

Ad esempio: grep "192.168.1.100" /var/log/filter.log

clog: Per versioni precedenti di pfSense, puoi usare clog per leggere i file di log binari: clog /var/log/filter.log